آسیبپذیری Cisco TelePresence System

آسیبپذیری Cisco TelePresence System

آسیبپذیری Cisco TelePresence System

این آسیبپذیری به علت حسابکاربری پیشفرضی رخ میدهد که در زمان نصب و راهاندازی ایجاد میشود. شخصِ خرابکار میتواند با دسترسی از راه دور به کارگزار وب از این آسیبپذیری سوءاستفاده کرده و از اطلاعات محرمانهی ورودی پیشفرض استفاده نماید. چرا که با این اطلاعات شخص مذکور میتواند وارد سامانه شده و دسترسی کامل مدیریتی را به سامانه بدست آورد.

به عبارت دیگر نرمافزار این سامانه دارای یک حسابکاربری مدیریتی ویژهی بازیابی گذرواژه است که به طور پیشفرض فعال میباشد. محصولات تحت تأثیر این آسیبپذیری از این قرارند:

- TelePresence System سری ۵۰۰-۳۷، ۱۳۰۰، ۱X۰۰، ۳X۰۰ و ۳۰X۰ که نسخههای ۱.۸.۱ تا ۱.۱۰.۱ از این نرمافزار را اجرا میکنند.

- TelePresence سری TX ۱۳۱۰، TX ۹X۰۰ و CTS ۵۰۰-۳۲ که نسخههای ۶.۰.۳ و ماقبل آن را اجرا میکنند.

آخرین اخبار تکنولوژی اینترنت ماهواره ای در ایران و جهان

بهروزرسانی

این آسیبپذیری در نسخهی ۱.۱۰.۲ و بالاتر از سامانهی TelePresence سیسکو سری ۵۰۰-۳۷، ۱۳۰۰، ۱X۰۰، ۳X۰۰ و ۳۰X۰ برطرف شده است.

نسخهی بهروزرسانی شده برای سریهای TX ۱۳۱۰، TX ۹X۰۰ و CTS ۵۰۰-۳۲ که نسخههای ۶ از این محصول را اجرا میکنند نیز متعاقباً منتشر خواهد شد.

دربارهی سامانهی تلپرزنس۳ یا حضور از راه دور سیسکو بیشتر بدانید:

با جهانی شدن کسب و کارها، محبوبیت ویدئو کنفرانسها رشد فزایندهای داشته است. سوئیت تله پرزنس سیسکو یک محصول شگفت انگیز است که به درستی و در اندازه واقعی، جلسه شرکت کنندگان را به جلسه شما می آورد. در حالی که امروزه تنها بزرگترین شرکتها میتوانند استطاعت تهیه آن را داشته باشند، به زودی انتظار برای دیدن محصولات تله پرزنس سیسکو برای فروش در زنجیره های الکترونیکی مصرف کننده و نصب شده در اتاقهای کنفرانس کوچک و اتاقنشیمن به سر خواهد آمد.

این محصول که ابتدا در اکتبر ۲۰۰۶ معرفی شد دو اتاق مجزا را صرفه نظر از موقعیت فیزیکی به منظور قرار گرفتن در یک اتاق کنفرانس به هم متصل میکند. Cisco TelePresence ارتباطات همهجانبهای را در شبکه در میان همکاران حتی در صورتی که در دو نیمکرهی مختلف باشند، فراهم میکند.

آسیبپذیری Cisco TelePresence System

آسیبپذیری TA۱۳-۱۷۵A

هر سامانهای که از احراز هویت مبتنی بر گذرواژه از طریق اینترنت استفاده میکند، احتمالاً تحت تأثیر این آسیبپذیری قرار دارد.

مهاجمان به آسانی میتوانند سامانههای متصل به اینترنت را که از گذرواژههای پیشفرض استفاده مینمایند، شناسایی کنند و به آنها متصل شوند. به شدت توصیه میشود که گذرواژههای پیشفرض سازنده را تغییر دهید و دسترسی به شبکه را برای سامانههای مهم و حیاتی محدود نمایید.

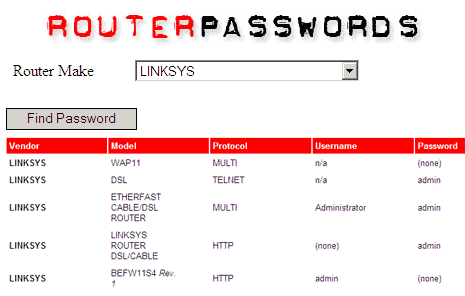

گذرواژهی پیشفرض چیست؟

پیکربندی پیشفرض کارخانهای یک نرمافزار برای سامانههای توکار، دستگاهها و سایر تجهیزات اغلب شامل گذرواژههای سادهای است که همگان از آن اطلاع دارند و مستندسازی شده است. این سامانهها اغلب رابط کاربری کاملی را برای مدیریت کاربران فراهم نمیکنند؛ از این رو گذرواژههای پیشفرض در تمامی این سامانهها به طور مشترک استفاده میشود. در حالی که این گذرواژهها برای آزمون، نصب و پیکربندی تعبیه شده و اکثر سازندگان توصیه میکنند که باید این عبارات را پیش از استقرار سامانه در محیط تولید تغییر داد.

بنابراین با توجه به اینکه این گذرواژهها درون اسناد سامانه ذکر شده، مهاجمان نیز میتوانند به آنها دست یابند. چرا که این اسناد در اینترنت هم به وفور یافت میشود.

راهحل

تغییر گذرواژههای پیشفرض

گذرواژههای پیشفرض را پیش از استقرار سامانه و پیش از استفاده حتماً تغییر دهید و از عبارتی قوی و منحصربفرد برای این منظور استفاده کنید.

استفاده از گذرواژههای پیشفرض منحصربفرد

سازندگان میتوانند سامانههایی طراحی کنند که از گذرواژههای منحصربفرد پیشفرض استفاده میکند. این گذرواژهها میتوانند بر اساس ویژگیهای خاصِ سامانه در نظر گرفته شوند؛ مثلاً آدرس فیزیکی.

استفاده از مکانیزمهای احرازهویت جایگزین

در صورت امکان از مکانیزمهای احرازهویت جایگزین مانند کلید عمومی، احراز هویت چند مرحلهای، گواهیهای x.۵۰۹ و Kerberos استفاده کنید. البته سامانههای توکار احتمالاً از این مکانیزمها پشتیبانی نمیکنند.

اجبار به تعویض گذرواژهی پیشفرض

سازندگان میتوانند سامانههایی طراحی کنند که اولین مرتبهای که گذرواژهی پیشفرض مورد استفاده قرار میگیرد، کاربر را وادار به تغییر گذرواژه نماید. مثلاً نسخهی جدید مسیریاب بیسیمِ DD-WRT از این روش بهره میگیرد.

محدود کردن دسترسی به شبکه

دسترسی به شبکه را به شبکهها و میزبانهای مورد اعتماد محدود کنید. تنها برای سرویسهایی که به دسترسی به اینترنت نیاز دارند، این امکان را فراهم کنید. در صورتی که به دسترسی از راه دور نیاز بود از VPN، SSH و دیگر شیوههای دسترسی ایمن استفاده کنید و مطمئن شوید که گذرواژههای پیشفرض را تغییر دادهاید.

سازندگان نیز میتوانند سامانههایی طراحی کنند که امکان استفاده از گذرواژهی پیشفرض و ویژهی بازیابی را در رابطهای کاربری محلی فراهم میکند؛ و یا در زمانی که سامانه در حالت maintenance قرار دارد و فقط از طریق شبکهی محلی قابل دستیابی است.

شناسایی محصولات تحت تأثیر

شناسایی سامانهها و نرمافزارهایی که احتمالاً از گذرواژههای پیشفرض استفاده میکنند در این فرآیند حائز اهمیت است. فهرست زیر سامانهها، نرمافزارها و سرویسهایی را نام برده که معمولاً از این عبارات پیشفرض استفاده میکنند:

- مسیریاب۴ها، سوئیچ۵ها، دیوارههای آتش۶ و سایر تجهیزات شبکه.

- پایگاههای داده.

- برنامههای کاربردی وب.

- سامانههای کنترل صنعتی (ICS).

- دستگاهها و سامانههای توکار.

- رابطهای ترمینال راهدوری چون Telnet۷ و SSH۸.

- رابطهای کاربری۹ مدیریتی وب.

البته با اجرای یک پایشگرِ آسیبپذیری نیز در شبکه میتوانید سامانهها و سرویسهایی که از گذرواژههای پیشفرض استفاده میکنند را شناسایی کنید.